NMAP 簡介及基礎(chǔ)命令使用:網(wǎng)絡(luò)掃描與探測的開源軟件

更新時間:2024-11-16 09:53:00作者:佚名

一款用于網(wǎng)絡(luò)掃描和嗅探的開源軟件,可掃描網(wǎng)絡(luò)地圖。檢測指定端口的一些信息,發(fā)現(xiàn)服務(wù)器開放的一些端口。發(fā)現(xiàn)該網(wǎng)段內(nèi)存活的主機。方便滲透人員測試目標(biāo)的資產(chǎn)。

0x02NMAP基本命令使用-help:查看nmap中參數(shù)的英文文檔

如果有英文好的高手,我建議你直接看這個文檔。

直接添加IP地址:掃描特定IP地址

-F:快速掃描:

對某個網(wǎng)段進(jìn)行快速掃描。

-sn命令:禁用掃描功能

簡單來說就是不掃描端口。一般用于檢測IP是否存活參數(shù)英語的英文,節(jié)省大量時間。

顯然,檢測宿主是否存活只需要很短的時間。

-sT 命令:TCP 掃描。

使用該命令時,nmap會調(diào)用系統(tǒng)的TCP函數(shù)來完成連接。這就是TCP的三向握手。雖然準(zhǔn)確率很高網(wǎng)校頭條,但是會在目標(biāo)服務(wù)器中留下大量日志文件。很容易發(fā)現(xiàn)。也因為TCP是可靠的連接參數(shù)英語的英文,所以也會浪費很多時間。我個人不推薦它。

-sS命令:TCP SYN掃描

使用傳統(tǒng)掃描時,需要多次握手交互,但在SYN模式下,NMAP會首先向目標(biāo)端口發(fā)送TCP同步數(shù)據(jù)包。那么當(dāng)收到對方對應(yīng)的報文時,不進(jìn)行握手操作。那就是傳說中的半連接方式。這種掃描不僅速度快,而且難以檢測。

-sU命令:

它的字面意思是UDP掃描。當(dāng)測試人員想要掃描目標(biāo)服務(wù)器上的UDP端口時,可以使用該命令。

-sV命令:

探測開放端口以確定服務(wù)/版本信息。在默認(rèn)掃描中,nmap只會檢測端口是否開放,而不會進(jìn)一步測試。如果啟用該命令,掃描時也會確定該端口上運行的服務(wù)器版本。我們可以使用 NDAY 來測試該服務(wù)器。

顯然我們從上圖中找到了445端口。這個端口有一個非常經(jīng)典的漏洞,永恒之藍(lán)漏洞。然后看一下對方電腦的系統(tǒng)。如果發(fā)現(xiàn)是win7,直接進(jìn)入高速測試。

-p命令:指定要掃描的端口

服務(wù)器中的合法端口可以從1開始,一直到65535。掃描這么多端口肯定會浪費時間,所以我們可以指定他掃描的范圍。例如,常見的服務(wù)端口為1、80、11或1-36635。

-O命令掃描操作系統(tǒng)(這個O是大寫的)。

可以使用該命令來分析當(dāng)前服務(wù)器運行的系統(tǒng)類型、系統(tǒng)版本號等。

-sP 命令 ping 掃描

使用 ping 來測試某些主機的生存情況。

-VV IP地址:表示掃描結(jié)果的詳細(xì)輸出

顯然下面的內(nèi)容比其他參數(shù)輸出的結(jié)果要多得多。

-sO:掃描以確定目標(biāo)機器支持的一些協(xié)議類型

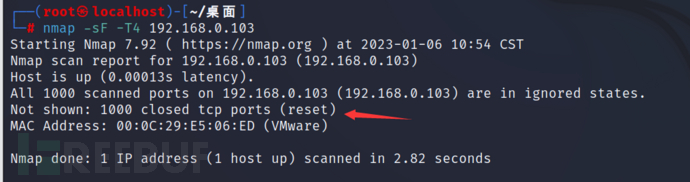

-sF:使用FIN掃描來檢測防火墻的狀態(tài)。收到RST回復(fù)表明端口已關(guān)閉

-traceroute IP地址

對IP地址進(jìn)行路由跟蹤。因為這是虛擬機內(nèi)的IP地址,所以只有一個地址。

- 000-200分上什么大學(xué)

- 200-250分上什么大學(xué)

- 250-300分上什么大學(xué)

- 300-325分上什么大學(xué)

- 大學(xué)排名

- 325-350分上什么大學(xué)

- 350-375分上什么大學(xué)

- 375-400分上什么大學(xué)

- 400-425分上什么大學(xué)

- 本科排名

- 425-450分上什么大學(xué)

- 450-475分上什么大學(xué)

- 475-500分上什么大學(xué)

- 500-525分上什么大學(xué)

- 一本文科

- 525-550分上什么大學(xué)

- 550-575分上什么大學(xué)

- 575-600分上什么大學(xué)

- 600-650分上什么大學(xué)

- 一本理科